涉及5亿用户的安全漏洞,iOS 6以上设备全中招

本文来自微信公众号:量子位(QbitAI),作者:晓查 白交,原文标题:《iPhone用户请注意:你的邮件App得禁用,刚曝光的安全漏洞,iOS 6以上设备全中招》,题图来自:视觉中国

你的iPhone不安全,就算静静地躺在那里也不安全。

最新曝光,来自国外安全团队ZecOps公布了一个惊天大漏洞,估测涉及5亿用户。

而且该漏洞在iOS系统里已存在8年之久,从iOS 6到iOS 13.4.1的设备全部中招……

什么概念?

几乎所有的iPhone用户和iPad用户,都可能会中招——除非你在用的是运行iOS 5的iPhone 4s或者更低版本的iPhone。

更可怕的是,这个漏洞不需要用户任何点击,只要给用户发送一封电子邮件,甚至邮件还在下载过程中,就能触发漏洞攻击。

但鬼故事还在后面。

该团队发现最早的攻击行为出现了2018年1月,也就是说黑客已经肆无忌惮地利用这个漏洞攻击了两年。

而且苹果只能等到下一次iOS更新才能彻底堵上它。

中毒后会有什么症状?

除了手机邮件App暂时的速度下降之外,用户一般不会观察到任何其他的异常行为。

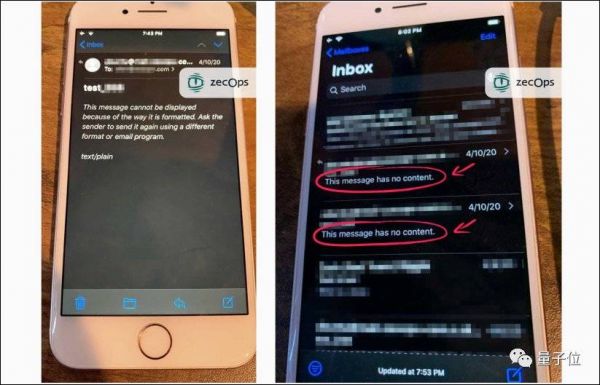

黑客在iOS 12上尝试利用漏洞后,用户可能会遭遇邮件App突然崩溃的现象,之后会在收件箱里看到“此消息无内容”这样的邮件。

而在iOS13上,攻击更为隐蔽。

如果黑客在攻击成功后再进行一次攻击,还能删除电子邮件,用户看不到任何迹象。

如果看到自己的邮件App里有类似的信息,那你就要小心了,说明黑客已经盯上了你。

现在,这一漏洞使攻击者可以在默认的邮件App的上下文中运行代码,从而可以读取、修改或删除邮件。

附加的内核漏洞还可以提供完全的设备访问权限,所以ZecOps团队怀疑黑客还掌握着另一个漏洞。

不过,ZecOps团队发现,黑客攻击的目标主要集中在企业高管和国外记者的设备上,如果你不在此列,暂时不必过于担心。

漏洞是什么?

这一漏洞可以允许执行远程代码,通过向设备发送占用大量内存的电子邮件使其感染。

另外有很多方法可以耗尽iPhone的内存资源,比如发送RTF文档。

ZecOps发现,导致这一攻击成功的原因是,MFMutableData在MIME库中的实现,缺少对系统调用的错误检查,ftruncate()会导致越界写入。

他们找到了一种无需等待系统调用失败,即可触发OOB写入的方法,还发现了可以远程触发的栈溢出漏洞。

OOB写入错误和堆溢出错误,都是由这样一个相同的问题导致的:未正确处理系统调用的返回值。

该漏洞可以在下载整封电子邮件之前就触发,即使你没有将邮件内容下载到本地。

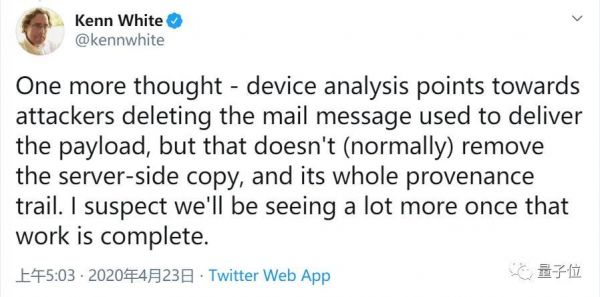

甚至不排除攻击者在攻击成功后删除了邮件,做到悄无声息。

对于iOS 13设备的用户,无需点击就能触发,对于iOS 12的用户,需要单击这类邮件才能触发,不过在邮件加载完成之前,攻击就已经开始了。

如何补救?

其实,在今年的2月份,ZecOps就向苹果公司报告可疑漏洞。

3月31日,ZecOps确认了第二个漏洞存在于同一区域,并且有远程触发的能力。

4月15日,苹果公司发布了iOS13.4.5 beta 2版,其中包含了针对这些漏洞的补丁程序,修复了这两个漏洞。

如果没有办法下载安装beta 2版的话,那就尽量别使用苹果自带的邮件App了。

注意!后台运行也不可以哦~一定要禁用这款原装程序才行。

也是时候试试其他邮箱了。

比如微软Outlook、谷歌Gmail、网易的邮箱大师……

欢迎列举补充~

用户反馈:已泄露的怎么办?

惊天漏洞,自然也少不了我伙呆。

不过除此之外还有一些有意思的评论:

有乖巧学习型:

学到了,不使用系统Mail程序了。

有借势推荐型:

不论如何,Gmail app>>mail app

有角度新奇型:

看到这个让我想起了那些说 “Mac不会得病毒”的人!(实际上Mac确实没中招,中招的是iPhone)

还有担心这事儿长尾影响的:

黑客删掉一些没用的,但可能还有一些副本,即便漏洞堵上了,一些之前的信息还是可能会泄露…

总之,搞不好就是哪位知名人物或惊天大瓜被曝光了。

潘多拉魔盒已经打开……

虽然这是被一直认为比安卓更安全的iOS,比安卓更安全的iPhone,但也不是铁板一块。

嗯,不说了,我要去禁用iOS邮件应用了。

如果你有iPhone和iPad的朋友,也别忘了告诉TA~

参考:

https://blog.zecops.com/vulnerabilities/unassisted-ios-attacks-via-mobilemail-maild-in-the-wild/

本文来自微信公众号:量子位(QbitAI),作者:晓查 白交,原文标题:《iPhone用户请注意:你的邮件App得禁用,刚曝光的安全漏洞,iOS 6以上设备全中招》

网址: 涉及5亿用户的安全漏洞,iOS 6以上设备全中招 http://m.xishuta.com/newsview21784.html